A Kaspersky Lab februárban robbantotta a bombát: ráakadtak egy olyan rejtélyes hackercsoport nyomaira, akik hosszú évek óta fertőzik az interneten befolyásos személyiségek, nagyvállalatok, kormányügynökségek rendszereit. A homályba burkolózó Equation-csoport, becenevén a net Halálcsillaga az egyik legkomolyabb játékos a színen – mégis, alig tudunk róla valamit.

A Kaspersky Lab februárban robbantotta a bombát: ráakadtak egy olyan rejtélyes hackercsoport nyomaira, akik hosszú évek óta fertőzik az interneten befolyásos személyiségek, nagyvállalatok, kormányügynökségek rendszereit. A homályba burkolózó Equation-csoport, becenevén a net Halálcsillaga az egyik legkomolyabb játékos a színen – mégis, alig tudunk róla valamit.

Eugene Kaspersky biztonsági cégénél a biztonsági szakmában aligha találunk nagyobb nevet. Az elmúlt években a legtöbb nagyszabású betörést, kiberbűntényt ők leplezték le, s ők azok, akik rendszeresen figyelmeztetnek arra, milyen sebezhetőek is ma még legbiztonságosabbnak hitt rendszereink is. Az Equation-csoport a másik oldalon játszik, és eddig úgy tűnik, ügyesebben is.

A hackercsoport legalább 13 éve folytatja tevékenységét – a legkorábbi malware kódok, amelyekre a Kaspersky szakemberei ráakadtak, ebből az évből származnak. Ugyanakkor más nyomok alapján az is lehetséges, hogy már jóval az ezredforduló előtt, még a '90-es években kezdték meg, amit csinálnak – bármi legyen is az.

Elképesztő forrásokhoz férhetnek hozzá

A csoporthoz számos különféle malware-változat köthető, legalább 500-at tartanak nyilván. Nem volt azonban könnyű felismerni, hogy ezek egyetlen csoport művei. A kártékony szoftverek olyan elképesztően, példa nélkül állóan kifinomultak, hogy a legtöbben észre sem vették, hogy megfertőzték őket.

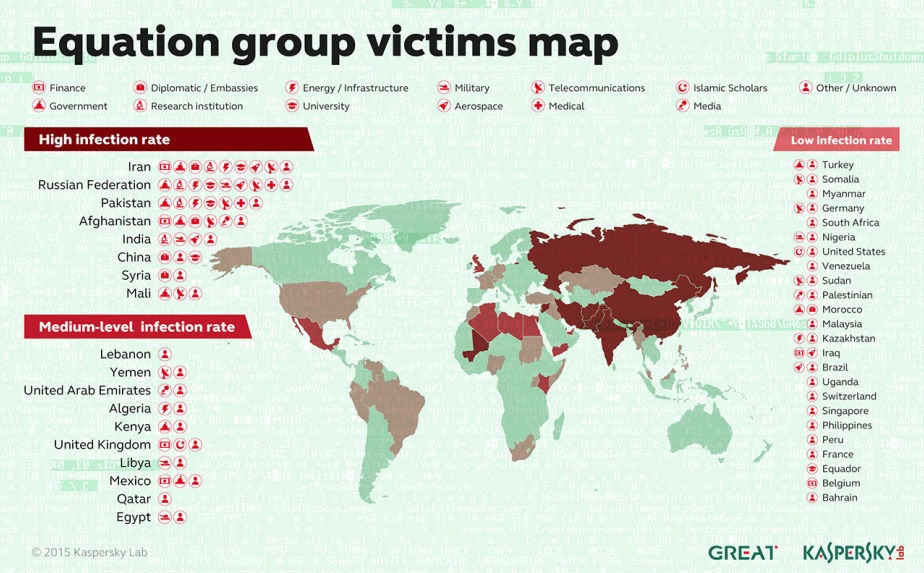

Ez okozza a legnagyobb problémát is: bár biztosan tudjuk, hogy az Equation kémprogramjai legalább 42 országban fertőztek meg telekommunikációs, energiaipari, hadicégeket, olajvállalatokat, nukleáris létesítményeket, hadügyi rendszereket, kormányügynökségeket, aktivisták számítógépeit, ez Eugene Kaspersky szerint még csak a jéghegy csúcsa. Arra ugyanis, hogy ezek a betörések mind egy tőről fakadnak, elsősorban a kód részleteiből, viselkedéséből tudnak csak következtetni. A valós fertőzések száma az ismertnél nagyságrendekkel nagyobb lehet.

A Stuxnet valódi teremtői?

A szakemberek egyetértenek abban, hogy soha nem találkoztak még olyan kifinomult módszerekkel, mint amilyet az Equation használ. Éppen ez az, ami utalhat arra, kik is ők valójában. Kaspersky a World Hosting Days konferencián mondta el, szerinte egy ilyen csoport olyan rendkívüli erőforrások felett rendelkezhet, amilyenekkel a hagyományos hekkercsoportok, de sokszor még az államilag támogatott kiberháborús egységek sem bírnak. Ráadásul tevékenységük a jelek szerint évtizedekre nyúlik vissza.

Mindebből sokan arra következtetnek, hogy az Equation valójában az amerikai Nemzetbiztonsági Ügynökség (NSA) egy fedett csoportja lehet – amolyan titkos társaság, titkos büdzséből titkos célokért munkálkodva. Ezt a kapcsolatot erősíti az is, hogy az eddig felfedezett nyomok alapján az Equation-csoport valószínűleg az amerikai-izraeli fejlesztésű Stuxnet vírus születésénél is ott bábáskodott, amolyan tanácsadóként.

Ez volt az első (ismert) katonai számítógépes vírus, amely az iráni atomprogramot célozta meg, és nem is akárhogyan. A vírus az iráni urándúsítók ötödét megsemmisítette, a támadás hónapokkal, akár évekkel is visszavethette a teljes programot.

Hogy mi lehet az Equation célja, senki sem tudja – a felfedett célpontok és valószínű kapcsolódásuk az NSA-hez arra utal, hogy az amerikai érdekeket szolgálva kémkednek (és valószínűleg szükség esetén kiberháborús módszerekkel beavatkoznak) világszerte, akár egy virtuális CIA-kommandó. Ebből azonban bizonyítani egyelőre semmit nem lehet. Az Equation malware programjainak nagy része észrevétlenül tevékenykedik, a célt elérve nyom nélkül megsemmisíti önmagát, maga a csoport pedig legalább 13 éve tökéletes ismeretlenségben végzi globális tevékenységét.

Önpusztító bizonyíték

A legnagyobb problémát az Equation utáni vizsgálódásnál az jelenti, hogy olyan malware-kódokat használnak, amelyek a behatolást követően kitakarítanak maguk után. A programok önmagukat semmisítik meg, hogy még véletlenül se lehessen később felfedni őket vagy más fertőzésekkel összekapcsolni. Nem csak kihipózzák a helyszínt: eredeti állapotában hagyják ott.

Éppen ezért kétséges, hogy akár a legprofibb biztonsági szakértők képesek lehetnek-e fényt deríteni valós tevékenységükre. Jó eséllyel soha nem fogjuk majd egészében tudni, mit tett az elmúlt években, évtizedekben ez csoport. Ezt csak tetézi, ha valóban az amerikai állam szponzorálja őket, hiszen ez esetben igyekeznek majd hátráltatni a kutatást, és hivatalosan soha, semmit nem ismernek majd el.

Ha tetszett a cikk, lájkold Facebook-oldalunkat, és nem maradsz le a következőről sem! :)